Il est plus facile de se défendre contre les ransomwares que vous ne le pensez

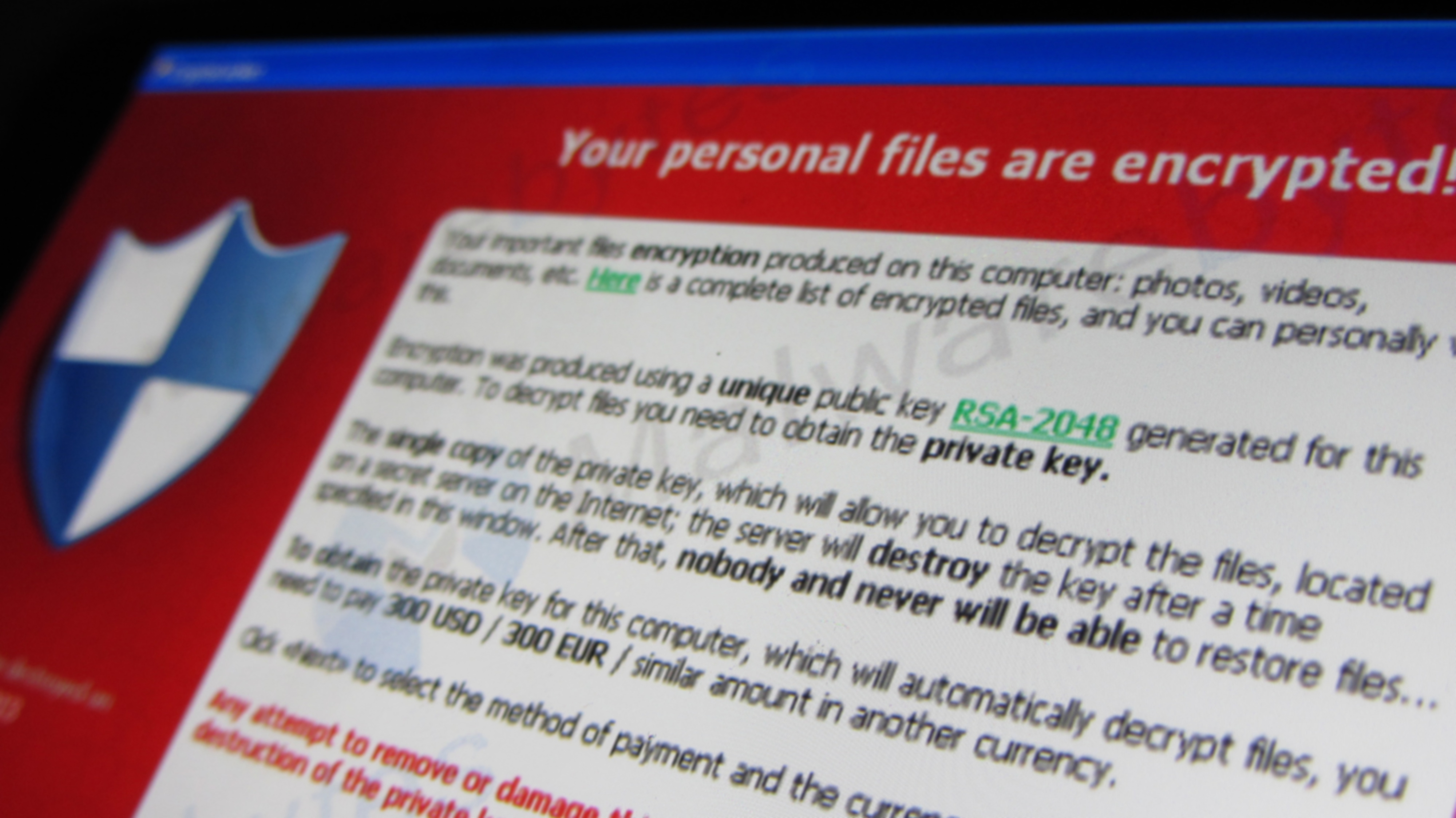

Ransomware – logiciel malveillant qui se faufile sur votre ordinateur, crypte vos données afin que vous ne puissiez pas y accéder et exige un paiement pour déverrouiller les informations - est devenue une cybermenace émergente. Plusieurs rapports au cours des dernières années documentent la diversité des attaques de ransomware et leurs méthodes de plus en plus sophistiquées. Récemment, Les attaques de ransomware très médiatisées contre les grandes entreprises telles que les hôpitaux et les services de police ont démontré que les grandes organisations de tous types sont exposées à des conséquences significatives dans le monde réel si elles ne se protègent pas correctement contre ce type de cybermenace.

Le développement d'une technologie de cryptage puissant a facilité le codage des données afin qu'elles ne puissent pas être lues sans la clé de décryptage. L'émergence de services d'anonymat tels que le réseau Tor et le bitcoin et d'autres crypto-monnaies a apaisé les inquiétudes quant à savoir si les personnes qui reçoivent des paiements pourraient être identifiées grâce au suivi financier. Ces tendances sont probablement à l'origine de la récente vague de développement et d'attaques de ransomwares.

Comme d'autres classes de logiciels malveillants – souvent appelés « programmes malveillants » – les ransomwares utilisent un assez large éventail de techniques pour se faufiler dans les ordinateurs des gens. Il s'agit notamment des pièces jointes ou des liens dans les messages électroniques non sollicités, ou de fausses publicités sur des sites Web. Cependant, lorsqu'il s'agit de la partie centrale de l'attaque - crypter les fichiers des victimes pour les rendre inaccessibles - la plupart des attaques de ransomware utilisent des méthodes très similaires. Cette similitude permet aux attaques de ransomware d'être détectées avant qu'elles ne soient exécutées.

Mes recherches récentes ont découvert que les tentatives des programmes de ransomware pour demander l'accès et crypter les fichiers sur les disques durs sont très différentes des processus bénins du système d'exploitation. Nous avons également constaté que divers types de ransomware, même ceux qui varient considérablement en termes de sophistication, interagir de la même manière avec les systèmes de fichiers informatiques.

Se déplacer vite et frapper fort

L'une des raisons de cette similitude au milieu d'une apparente diversité est la communauté d'états d'esprit des attaquants :l'attaque la plus réussie est celle qui crypte les données d'un utilisateur très rapidement, rend les fichiers informatiques inaccessibles et demande de l'argent à la victime. Plus cette séquence se déroule lentement, plus le ransomware est susceptible d'être détecté et arrêté par un logiciel antivirus.

Ce que les attaquants essaient de faire n'est pas simple. D'abord, ils doivent chiffrer de manière fiable les fichiers de la victime. Les premiers ransomwares utilisaient des techniques très basiques pour ce faire. Par exemple, Auparavant, une application de ransomware utilisait une seule clé de déchiffrement, peu importe où elle se propageait. Cela signifiait que si quelqu'un était capable de détecter l'attaque et de découvrir la clé, ils pourraient partager la clé avec d'autres victimes, qui pourrait alors décoder les données cryptées sans payer.

Les attaquants de ransomware d'aujourd'hui utilisent des systèmes cryptographiques avancés et une connectivité Internet pour minimiser les chances qu'une victime puisse trouver un moyen de récupérer ses fichiers par elle-même. Une fois que le programme est entré dans un nouvel ordinateur, il renvoie un message via Internet à un ordinateur que l'attaquant utilise pour contrôler le ransomware. Une paire de clés unique pour le chiffrement et le déchiffrement est générée pour cet ordinateur compromis. La clé de déchiffrement est enregistrée dans l'ordinateur de l'attaquant, tandis que la clé de cryptage est envoyée au programme malveillant dans l'ordinateur compromis pour effectuer le cryptage du fichier. La clé de déchiffrement, qui est nécessaire pour décrypter les fichiers uniquement sur cet ordinateur, est ce que la victime reçoit lorsqu'elle paie les frais de rançon.

La deuxième partie d'une attaque de ransomware « réussie » – du point de vue de l'attaquant – dépend de la recherche de moyens fiables pour être payé sans se faire prendre. Les opérateurs de ransomware s'efforcent en permanence de rendre les paiements plus difficiles à retracer et plus faciles à convertir dans leur devise préférée. Les attaquants tentent d'éviter d'être identifiés et arrêtés en communiquant via le réseau Tor anonyme et en échangeant de l'argent dans des crypto-monnaies difficiles à tracer comme les bitcoins.

Se défendre contre une attaque de ransomware

Malheureusement, l'utilisation de cryptosystèmes avancés dans les familles de ransomwares modernes a rendu la récupération des fichiers des victimes presque impossible sans payer la rançon. Cependant, il est plus facile de se défendre contre les ransomwares que de lutter contre d'autres types de cybermenaces, tels que les pirates informatiques qui accèdent sans autorisation aux données de l'entreprise et volent des informations secrètes.

Le moyen le plus simple de se protéger contre les attaques de ransomware est d'avoir, et suivre, une politique de sauvegarde des données fiable. Les entreprises qui ne veulent pas devenir des victimes payantes de ransomwares devraient demander à leurs employés d'effectuer des sauvegardes incrémentielles en temps réel (qui sauvegardent les modifications de fichiers toutes les quelques minutes). En outre, au cas où leurs propres serveurs de sauvegarde seraient infectés par un ransomware, ces entreprises devraient disposer d'un stockage de sauvegarde cloud hors site protégé contre les ransomwares. Les entreprises attaquées peuvent alors restaurer leurs données à partir de ces sauvegardes au lieu de payer la rançon.

Les utilisateurs doivent également télécharger et installer des mises à jour régulières du logiciel, y compris les plug-ins tiers pour les navigateurs Web et autres systèmes. Ceux-ci bloquent souvent les vulnérabilités de sécurité qui, si laissé ouvert, fournir aux attaquants un moyen facile d'entrer.

Généralement, être infecté par un ransomware a deux messages importants pour une organisation. D'abord, c'est un signe de vulnérabilité dans tout le système informatique d'une entreprise, ce qui signifie également que l'organisation est vulnérable à d'autres types d'attaques. Il est toujours préférable d'apprendre une intrusion plus tôt, plutôt que d'être compromis pendant plusieurs mois.

Seconde, être infecté par un ransomware suggère également que les utilisateurs adoptent un comportement en ligne à risque, comme cliquer sur des pièces jointes d'e-mails non identifiées provenant d'expéditeurs inconnus, et en suivant des liens sur des sites Web peu recommandables. Enseigner aux gens la navigation sécurisée sur Internet peut réduire considérablement la vulnérabilité d'une organisation face à une attaque de ransomware.

Bitcoin

- Le café est encore plus magique que vous ne le pensez

- A quel point êtes-vous riche ? Plus riche que vous ne le pensez

- Vous pensez que l'or est une valeur refuge ? Autant essayer les pokies

- Trois graphiques sur le stress hypothécaire :ce n'est pas aussi grave qu'on pourrait le croire

- Comment obtenir le remboursement des frais de découvert (ce n'est pas aussi difficile que vous le pensez)

- Comment calculer votre valeur nette (c'est plus simple que vous ne le pensez)

- Qu'est-ce que l'assurance GAP sur une voiture? C'est quelque chose dont vous pourriez avoir besoin

- Les paiements de commerce électronique B2B flexibles sont plus faciles que jamais. Qu'est-ce que tu attends?

- Pourquoi est-il plus facile que vous ne le pensez de passer d'aucun crédit à un bon crédit

-

Une diligence raisonnable efficace – souvent plus difficile que vous ne le pensez !

Une diligence raisonnable efficace – souvent plus difficile que vous ne le pensez ! Par Peter Lorange Faire preuve de diligence raisonnable (« DD ») lorsquon envisage dinvestir dans un nouveau projet est primordial. Pourtant, en réalité, bien faire cela peut souvent être plus diff...

-

3 raisons pour lesquelles vous pourriez avoir besoin d'un fonds d'urgence plus important que la plupart des gens

3 raisons pour lesquelles vous pourriez avoir besoin d'un fonds d'urgence plus important que la plupart des gens Nous avons tous besoin dépargne durgence, mais certains dentre nous ont besoin de plus que dautres. Lautre jour, jétais sur le point de remplir mes pneus dair, car ma voiture indiquait que leur pre...