Votre ordinateur exploite-t-il secrètement des alternatives au bitcoin ? Un guide sur le « cryptojacking »

Rien n'est gratuit, surtout en ligne. Les sites Web et les applications qui ne vous facturent pas leurs services collectent souvent vos données ou vous bombardent de publicités. Maintenant, certains sites ont trouvé une nouvelle façon de gagner de l'argent grâce à vous :utiliser votre ordinateur pour générer des monnaies virtuelles.

Plusieurs sites de streaming vidéo et le réseau de partage de fichiers populaire The Pirate Bay auraient ainsi « cryptojacké » les ordinateurs de leurs utilisateurs, tout comme le fournisseur de wifi gratuit dans un café Starbucks en Argentine. Les utilisateurs peuvent s'y opposer, surtout si cela ralentit leurs ordinateurs. Mais étant donné à quel point il est difficile pour la plupart des entreprises de gagner de l'argent grâce à la publicité en ligne, c'est peut-être une chose à laquelle nous devons nous habituer, à moins que nous ne voulions commencer à payer plus cher.

Les unités de crypto-monnaies telles que le bitcoin ne sont pas créées par une banque centrale comme la monnaie ordinaire, mais sont générées ou « exploitées » par des ordinateurs résolvant des équations complexes. Le cryptojacking consiste à utiliser l'ordinateur de quelqu'un à son insu, peut-être quelques secondes à la fois, pour miner une crypto-monnaie.

Dans le cas du bitcoin, l'exploitation minière nécessite du matériel spécialisé et consomme des masses d'énergie. Par exemple, chaque transaction bitcoin prend assez d'énergie pour bouillir autour de 36, 000 bouilloires remplies d'eau. Dans un an, l'ensemble du réseau de minage de bitcoins consomme plus d'énergie que l'Irlande.

Mais le bitcoin n'est pas le seul spectacle en ville et il existe de nombreuses crypto-monnaies concurrentes. L'un des plus réussis est Monero, qui intègre un certain degré de confidentialité dans les transactions (ce que le bitcoin ne fait pas). Actuellement, il ne nécessite aucun matériel spécialisé pour l'exploitation minière, Ainsi, toute personne ayant de la puissance de calcul à revendre peut l'exploiter.

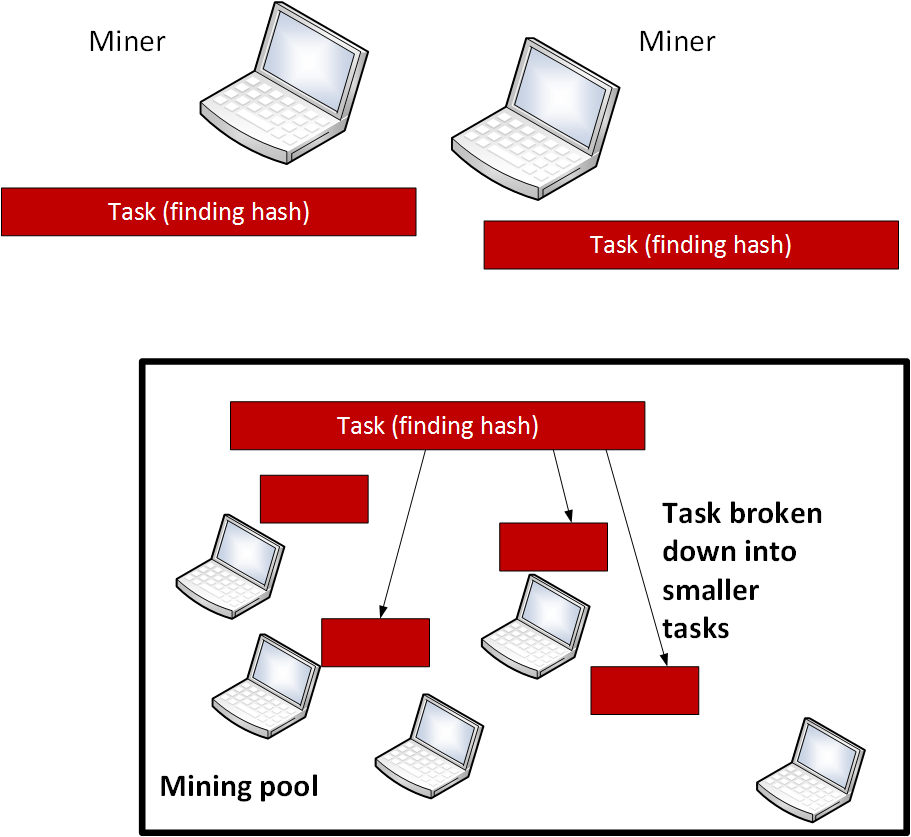

L'exploitation minière prend généralement la forme d'un concours. L'ordinateur qui résout l'équation le plus rapidement est récompensé par l'argent. Avec Moreno et d'autres crypto-monnaies similaires, un pool d'ordinateurs peut travailler ensemble et partager la récompense s'ils gagnent la compétition. Cela permet aux ordinateurs individuels de travailler sur une petite partie de la tâche d'extraction. Plus la piscine est grande, plus il y a de chance de gagner la récompense.

Lorsqu'un ordinateur est crypté, il est ajouté à un pool pour travailler sur la tâche. Cela se fait souvent à l'aide d'un logiciel disponible dans le commerce, comme Coinhive, qui peut être écrit dans ce qui ressemble à une annonce à l'aide du langage de site Web commun JavaScript. Comme l'annonce s'exécute en arrière-plan, l'ordinateur est ajouté à un pool.

Cela signifie que le site Web ou le fournisseur d'accès Internet effectuant le cryptojacking peut extraire la crypto-monnaie à peu de frais. Une estimation est que 220 du top 1, 000 sites Web dans le monde pratiquent le cryptojacking, faisant un total de 43 $ US, 000 sur une période de trois semaines. Ce n'est peut-être pas grand-chose, mais les sites de partage de fichiers en particulier ont recherché de nouveaux modèles commerciaux afin de soutenir leurs opérations et le cryptojacking pourrait devenir une nouvelle source de revenus.

Le problème pour le propriétaire de l'ordinateur est que cela prend de la puissance du processeur, rendre les autres opérations beaucoup plus longues. Les utilisateurs de Pirate Bay se sont plaints que leurs processeurs utilisaient jusqu'à 85 % de leur capacité, contre moins de 10 % pour les opérations normales. Cela peut s'accompagner d'une décharge importante de la batterie. The Pirate Bay a depuis déclaré que cette utilisation élevée du processeur était un bogue et que le système devrait normalement utiliser entre 20% et 30% de la puissance de traitement.

Comment éviter d'être cryptojacké ?

Coinhive conseille vivement aux sites Web qui le déploient d'informer les utilisateurs qu'ils sont piratés. Mais il est courant que le code s'exécute sans que les utilisateurs s'en rendent compte et sans moyen de s'en retirer. Si vous voulez éviter que votre ordinateur ne soit crypté, vous avez besoin d'un outil logiciel qui vérifie le code pendant son exécution, tel qu'un bloqueur de publicités.

Mais vous pourriez penser que permettre à un site d'utiliser un peu de la puissance de traitement de votre ordinateur est une meilleure alternative que d'être bombardé de publicité. Quoi que vous fassiez, vous finirez probablement par payer pour des services «gratuits» d'une manière ou d'une autre.

Bitcoin

- Bitcoin plonge alors que la Chine intensifie la répression contre l'extraction de crypto

- Bitcoin Mining Reward est réduit de moitié

- Ne vous faites pas arnaquer :Hodl Your Bitcoin Gold

- Les bases du minage de Bitcoin

- Comment les ordinateurs quantiques pourraient voler votre bitcoin

- Comment miner Bitcoin SV

- Comment miner du Bitcoin

- Qu'est-ce que la crypto-monnaie ?

- Voici pourquoi les actions minières de crypto-monnaie ont besoin de votre attention

-

Un guide complet :Comment les Bitcoins sont-ils extraits ?

Un guide complet :Comment les Bitcoins sont-ils extraits ? Cette blockchain est considérée par beaucoup comme la plus sécurisée, privé, et digne de confiance jamais construit. Il sagit dun registre public de bitcoins, qui permet aux utilisateurs de sidentifie...

-

Guidons votre chemin pour devenir le prochain milliardaire du bitcoin

Guidons votre chemin pour devenir le prochain milliardaire du bitcoin Le trading de crypto-monnaie nest pas un jeu facile, et vous avez besoin dun haut degré de connaissances pour le même. Beaucoup de gens pensent que le trading de crypto-monnaie peut être fait très fac...