Protocoles de sécurité de messagerie courants que chaque entreprise devrait avoir

Lors de la conduite de toute forme d'entreprise, la communication est le facteur clé qui décidera si la relation devient un succès ou un échec. Même avec autant de technologie à notre disposition, quand il s'agit de faire des affaires, notre forme de communication préférée reste la bonne vieille conversation en face à face.

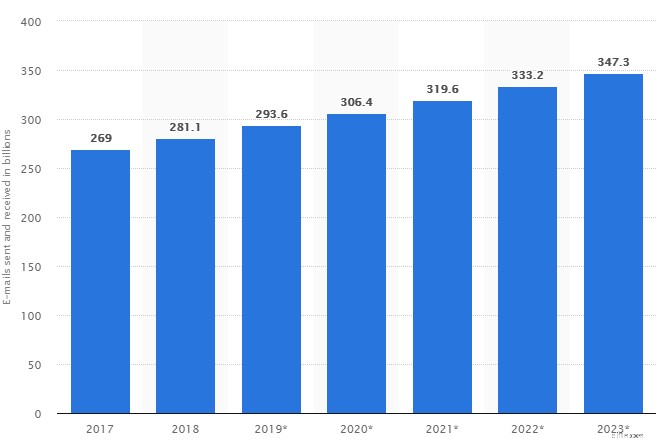

Bien sûr, cela n'est pas toujours possible dans le marché dynamique d'aujourd'hui. Mais heureusement pour nous, en 1971, Ray Tomlinson a inventé et envoyé le premier message électronique tel que nous le connaissons aujourd'hui. Depuis lors, le courrier électronique est devenu un moyen de communication crucial dans les entreprises. Rien qu'en 2018, 281 milliards d'e-mails ont été envoyés quotidiennement. Les prévisions sont que cela ne fera qu'augmenter, comme le montre ce graphique :

Naturellement, ce nombre peut sembler énorme pour la personne moyenne - mais n'oubliez pas que plus de la moitié des e-mails envoyés quotidiennement sont des spams. Étonnamment, ce nombre a diminué au cours des dernières années. L'une des raisons de cette amélioration réside dans les protocoles de sécurité en constante évolution qui gèrent non seulement le spam, mais également de nombreux autres problèmes auxquels un message peut être confronté avant qu'il ne soit ouvert par le destinataire.

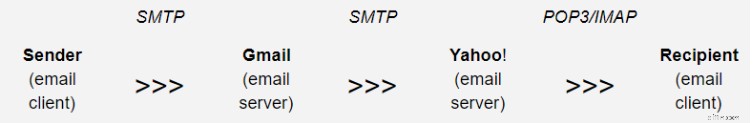

Expliquer le trajet effectué par votre message lorsque vous cliquez sur envoyer et quand il apparaît dans la boîte de réception du destinataire peut sembler facile, mais il y a certaines choses qui se produisent à notre insu. Ce schéma permet de visualiser le processus :

Les trois protocoles de messagerie les plus utilisés sont SMTP, POP3 et IMAP. Le premier est le protocole de transfert de votre message, et les deux autres sont ceux qui le lisent.

SMTP

Simple Mail Transfer Protocol est le protocole responsable du transfert d'e-mails entre les clients de messagerie (par exemple, Thunderbird, Mailbird, Microsoft Outlook) et les fournisseurs de messagerie (par exemple, Gmail, Zoho Mail, iCloud, Yahoo).

Contrairement aux deux autres, ce protocole ne peut être utilisé que pour envoyer des e-mails, et il ne peut pas les récupérer sur le serveur. L'un des principaux obstacles est le manque d'authentification et de sécurité des e-mails, ce qui signifie que les utilisateurs recevront des spams.

POP3

Post Office Protocol 3 est utilisé par les clients de messagerie pour récupérer le message à partir d'un serveur. Les clients qui utilisent POP3 stockent le message sur l'ordinateur de leur utilisateur et le suppriment du serveur de messagerie. POP3 offre également aux utilisateurs la possibilité d'enregistrer le message sur le serveur. Ce protocole a été créé avec la possibilité de supprimer, de rédiger et de lire les messages hors ligne.

IMAP

Internet Message Access Protocol partage de nombreux attributs avec POP3, mais une différence significative est la possibilité pour plusieurs utilisateurs d'utiliser des e-mails à la fois. Ceci est très utile pour les entreprises qui attribuent la communication avec les clients à différents membres de l'équipe. IMAP stocke également les e-mails sur le serveur par défaut avec une option de suppression par l'utilisateur.

Au cours des prochains mois, Really Simple Systems intégrera OAUTH et IMAP dans son produit d'intégration de messagerie afin de pouvoir se connecter aux serveurs de messagerie des clients de manière plus sécurisée.

Maintenant que vous avez une idée approximative de la façon dont votre e-mail trouve sa destination, passons à tous les protocoles de sécurité nécessaires pour protéger votre message des regards indésirables et votre boîte de réception sans spam.

Certificats numériques

En utilisant des certificats numériques, vous sécurisez votre courrier électronique de manière cryptographique. Les certificats numériques sont un type de cryptage à clé publique. Le cryptage est effectué en appliquant une fonction mathématique à un fichier qui rend le contenu du fichier inaccessible à quiconque sans la clé de décryptage appropriée.

Le certificat vous permet de recevoir des e-mails cryptés à l'aide d'une clé prédéfinie, ainsi que d'envoyer des messages cryptés à d'autres utilisateurs du certificat. En ce sens, votre certificat numérique agit comme une sorte de passeport numérique, confirmant votre identité en ligne.

Votre clé de cryptage publique est accessible à tous. Un expéditeur l'utilisera pour crypter son message, vous permettant uniquement d'ouvrir ce message avec votre clé privée. Si vous souhaitez en savoir plus sur les certificats numériques, vous pouvez consulter cette vidéo YouTube de Dave Crabbe.

Protocoles SSL/TLS

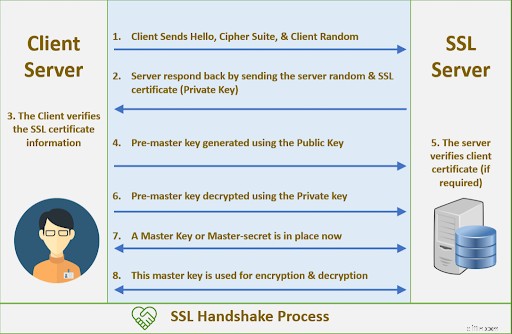

SSL (Secure Sockets Layer) est le prédécesseur de TLS (Transport Layer Security). Les deux sont des protocoles de couche d'application qui fournissent le cadre de sécurité qui fonctionne avec SMTP pour protéger vos e-mails. À partir de 2015, SSL a été officiellement obsolète, mais il reste encore un nombre alarmant de sites Web qui le prennent en charge.

Ce que fait TLS est de fournir une sécurité supplémentaire pour SMTP et même certains autres programmes informatiques communicants. Les clients de messagerie envoient et reçoivent des messages en utilisant TCP (Transmission Control Protocol) pour initier la « prise de contact ». La poignée de main est une série d'actions que le client et le serveur de messagerie effectuent pour valider la sécurité et commencer la transition de messagerie.

TLS forcé et opportuniste

Les deux serveurs de messagerie de configuration TLS possibles décident si votre message sera envoyé ou non.

Si vos configurations sont définies sur "Opportunistic TLS", lorsque vous envoyez un message, votre serveur essaie de vérifier si le serveur de réception prend en charge TLS.

Ensuite, si le serveur de destination prend en charge TLS, votre message sera envoyé via un canal sécurisé utilisant le protocole TLS.

Cependant, si le serveur de destination ne prend pas en charge TLS, le message sera quand même envoyé sur un canal non sécurisé. La même vérification se produit lorsque votre configuration est définie sur "Forced TLS", la seule différence étant que si l'autre serveur ne prend pas en charge le protocole TLS, le message ne sera pas envoyé.

Cadre de la politique de l'expéditeur

En termes simples, SPF autorise l'utilisation de domaines dans les e-mails.

L'une des principales idées fausses sur le SPF est qu'il est responsable de vous protéger contre l'usurpation d'identité.

«Spoofing» est le terme utilisé lorsque les pirates et les spammeurs masquent leurs e-mails malveillants pour apparaître comme des messages provenant de domaines sains. À la surprise de beaucoup, SPF ne gère pas l'adresse de l'expéditeur - il ne vérifie que les e-mails au niveau du transport. Ces adresses ne sont pas visibles pour l'utilisateur et elles peuvent différer de celles de l'en-tête "De" que l'utilisateur voit.

SPF ne vous protège pas directement du spoofing ou du spam, mais il déploie des systèmes de filtrage du spam.

Voici deux étapes expliquant le fonctionnement réel du SPF :

Définir une politique

La politique est publiée par l'administrateur du domaine, indiquant quels serveurs de messagerie sont autorisés à envoyer des messages à partir de ce domaine. Cette règle est également appelée enregistrement SPF et est incluse dans le système de noms de domaine (DNS).

Identifier l'IP

Lorsqu'un message est reçu, un serveur entrant vérifiera dans le DNS le chemin de retour. Après cela, il comparera l'adresse IP avec les adresses IP autorisées dans l'enregistrement SPF. En utilisant les règles de la politique, il acceptera, rejettera ou marquera le message.

DKIM/DMARC

Le courrier identifié par clé de domaine et l'authentification, les rapports et la conformité des messages basés sur le domaine, ainsi que le SPF, forment la sainte trinité de la livraison des e-mails.

DKIM est un autre protocole qui permet de protéger votre courrier électronique en transit. Étant une extension de SPF, il vérifie à partir de quel domaine le message a été envoyé et si le domaine a autorisé l'envoi. Pour ce faire, il utilise des signatures numériques.

DMARC est l'élément clé du protocole de sécurité des e-mails, car il nécessite que SPF et DKIM échouent, après quoi il agira sur un certain message. Il a également une politique qui est publiée avec votre enregistrement DNS. Si elle est configurée correctement, la politique DMARC peut indiquer au serveur de réception comment gérer le message entrant, contrairement à SPF et DKIM.

Cela se fait en faisant correspondre le nom de domaine d'en-tête "De" et le nom de domaine "Enveloppe de" qui a été recueilli par SPF, après quoi il fait de même avec la signature DKIM. Si la vérification SPF et/ou l'authentification DKIM échouent, le message est rejeté.

MTA/STS

L'une des améliorations récentes des protocoles de sécurité de messagerie, MTA/STS permet un transfert crypté sécurisé des messages entre les serveurs SMTP.

Pour que le protocole Mail Transfer Agent-Strict Transport Security soit implémenté, la stratégie DNS doit spécifier que le serveur peut récupérer un fichier de stratégie à partir d'un certain sous-domaine. Lorsque la politique est récupérée par HTTPS, elle contiendra une liste authentifiée des serveurs des destinataires.

Le problème du cryptage de la connexion au serveur peut être résolu, mais les attaquants peuvent toujours accéder au serveur lui-même et voir les informations précieuses. Ce problème ne peut être résolu qu'en implémentant une méthode de chiffrement de bout en bout.

Chiffrement de bout en bout

Bien qu'il puisse fonctionner de la même manière que SSL, TLS et SMTP, ce type de cryptage est différent sur un aspect crucial :personne ne peut voir le message à aucun moment du processus jusqu'à ce qu'il soit décrypté.

Cela peut sembler parfait, et vous vous demandez peut-être pourquoi nous n'utilisons pas tous le chiffrement de bout en bout, mais ce n'est pas si simple. Les fournisseurs traditionnels n'ont aucun intérêt à promouvoir ou à fournir ce service car presque tous dépendent de la publicité et de la collecte de données. Pourtant, certains prennent en charge le chiffrement de bout en bout, comme Mailfence.com et Protonmail.com

Conclusion

Depuis le fiasco des données de messagerie de 2004 avec Jason Smathers, il est clair que nous devons plus que jamais protéger notre vie privée. De nombreuses autres violations d'informations et de données se sont accumulées depuis lors, montrant que le coût moyen d'un dossier volé contenant des informations confidentielles ou sensibles est de 221 $ aux États-Unis.

Mais le coût augmente lorsque vous commencez à considérer la perte de clients et la terrible publicité que votre entreprise recevra. Le courrier électronique étant utilisé par presque toutes les entreprises et tous les clients, nous ne pouvons pas sous-estimer l'importance de ces protocoles de sécurité.

Gestion de la relation client

- 5 erreurs d'investissement courantes

- L'homme ordinaire devrait-il investir de manière réaliste dans des entreprises ?

- Certains services courants d'assurance commerciale

- L'assurance entreprise doit-elle tout couvrir ?

- Combien devrais-je avoir en épargne?

- Dois-je avoir un portefeuille d'investissement socialement responsable ?

- Dois-je avoir une assurance soins de longue durée?

- Dois-je avoir une assurance invalidité?

- 5 leçons d'argent importantes que vous auriez dû apprendre il y a des années

-

Les 7 meilleurs conseils que tout débutant devrait comprendre sur Bitcoin

Les 7 meilleurs conseils que tout débutant devrait comprendre sur Bitcoin La plupart de la génération daujourdhui, les gens investissent dans les bitcoins parce quils les trouvent très attrayants. La facilité daccessibilité ainsi que les autres fonctionnalités offertes par ...

-

Les bénéficiaires de la sécurité sociale devraient avoir des paiements de relance le 7 avril

Les bénéficiaires de la sécurité sociale devraient avoir des paiements de relance le 7 avril Après des semaines dattente, les Américains plus âgés obtiennent une estimation solide du moment auquel sattendre à des fonds de relance. Quelques jours seulement après la promulgation du plan de...