Les revenus du rançongiciel Ryuk dépassent les 150 millions de dollars

À ce jour, les opérateurs à l'origine de la célèbre famille de rançongiciels Ryuk, l'une des souches qui se propagent le plus rapidement au monde, ont gagné plus de 150 millions de dollars (environ 110 millions de livres sterling) grâce à des activités criminelles.

La souche de ransomware a ciblé des organisations de premier plan à travers le monde ces derniers mois, accumulant des millions de dollars en paiements de rançon, normalement en Bitcoin d'un seul courtier, selon les recherches d'Advanced-Intel et HYAS.

L'analyse des transactions Bitcoin à partir d'adresses Ryuk connues a révélé une entreprise criminelle estimée à plus de 150 millions de dollars, avec des paiements de rançon s'élevant parfois à des millions de dollars à la fois.

Plusieurs grandes organisations sont tombées aux mains de Ryuk l'année dernière, dont le géant français des services informatiques Sopra Steria, qui a confirmé en octobre avoir été la cible d'une attaque dont l'entreprise a mis des semaines à se remettre. Cet incident aurait coûté à l'entreprise jusqu'à 50 millions d'euros (environ 45 millions de livres sterling). Ryuk a également ciblé des organisations de santé dans le passé, y compris des attaques contre plusieurs hôpitaux américains en septembre de l'année dernière.

Le chercheur d'Advanced-Intel Vitali Kremez avait précédemment révélé en novembre 2020 que le plus gros paiement de rançon de Ryuk était de 2 200 Bitcoins, d'une valeur de 34 millions de dollars (environ 25 millions de livres sterling) à l'époque. Si cette rançon était payée aujourd'hui, elle vaudrait plus de 90 millions de dollars (plus de 66 millions de livres sterling), en raison de la récente augmentation du Bitcoin.

L'ampleur des perturbations causées par Ryuk est impressionnante étant donné qu'il s'agit d'une variété relativement jeune qui n'a pris de l'importance qu'en 2020, après avoir été relativement obscure auparavant. Les recherches montrent que seulement 5 123 attaques ont été enregistrées au cours des trois premiers trimestres de 2019, par exemple, contre 67 millions en 2020, Ryuk représentant un tiers de toutes les attaques de ransomware l'année dernière.

La nouvelle recherche a également décrit comment les souches de logiciels malveillants précurseurs, qui infectent les systèmes d'entreprise avant le déploiement de Ryuk, évaluent les cibles en fonction de leur rentabilité potentielle. Ceux-ci calculent un score basé sur divers facteurs pour déterminer la probabilité que les victimes paient une rançon plus importante, ce qui informe les opérateurs des prochaines étapes.

Les pirates de Ryuk sont également décrits comme "très professionnels" dans le rapport et "n'ont aucune sympathie pour le statut, le but ou la capacité des victimes à payer". Les victimes peuvent tenter de négocier, mais les opérateurs répondent généralement par un déni en un mot. Dans un cas, Ryuk a refusé de reconnaître le fait qu'une organisation n'avait pas les moyens de payer en raison de son implication dans la lutte contre la pauvreté.

Les chercheurs ont cité diverses mesures que les organisations peuvent prendre pour se protéger au mieux contre les attaques de Ryuk ou de l'une des souches de logiciels malveillants précurseurs, notamment Emotet, Zloader et Qakbot, entre autres.

Ces approches incluent la restriction de l'exécution des macros Microsoft Office pour empêcher l'exécution de scripts malveillants dans les environnements d'entreprise, ainsi que la garantie que tous les points d'accès distants sont à jour et nécessitent une authentification multifacteur (MFA).

Enfin, les entreprises doivent considérer l'utilisation d'outils d'accès à distance comme particulièrement risquée, notamment Citrix et Microsoft Remote Desktop Protocol (RDP). L'exposition de ces systèmes doit donc être limitée à une liste spécifique d'adresses IP lorsque leur utilisation est requise.

Chaîne de blocs

- Top 10 des plus grandes séries de crypto à connaître en 2021

- Top 10 des prix des crypto-monnaies le 13 juin

- Principaux financements et investissements en crypto-monnaie en 2021 jusqu'à présent

- Top 10 des prix des crypto-monnaies le 24 juin 2021

- Top 10 des crypto-monnaies à acheter le 23 juin

- Top 10 des prix des crypto-monnaies le 29 juin 2021

- Raining Investments:Top financement de crypto-monnaie en juin 2021

- Top 10 des prix des crypto-monnaies le 5 juillet 2021

- Top 10 des prix des crypto-monnaies le 03 juillet, 2021

-

5 principales tendances de la technologie financière

5 principales tendances de la technologie financière Tendances des FinTech Dernièrement, il y a eu beaucoup de buzz dans lespace des services financiers sur les changements rapides et radicaux dans le secteur provoqués par son passage à un nouveau, mo...

-

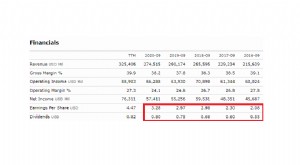

Des bénéfices non répartis

Des bénéfices non répartis Que sont les bénéfices non répartis ? Les bénéfices non répartis sont un concept important en comptabilité. Le terme fait référence aux bénéfices historiques réalisés par une entreprise, moins les d...