Qu'est-ce que le hachage

Dans la terminologie culinaire, « hacher » signifie hacher, mélanger, et produire un nouveau mélange. Comme la cuisine, le hachage ou une fonction de hachage est l'endroit où un ordinateur prend une entrée de n'importe quelle longueur et contenu (lettres, Nombres, symboles, etc.) et utilise une formule mathématique pour le découper, mélange le, et produire une sortie d'une longueur spécifique. La sortie est connue sous le nom de valeur de hachage ou de hachage.

Le hachage a pour but de permettre la sécurité pendant le processus d'envoi d'un message, lorsque le message est destiné uniquement à un destinataire particulier - en d'autres termes, cryptographie.

Algorithmes de hachage sécurisés (SHA-256)

Dans les transactions impliquant des crypto-monnaies comme le bitcoin, les transactions sont prises en compte et exécutées via un algorithme de hachage sécurisé (« SHA »). SHA est composé de quatre algorithmes SHA :SHA-0, SHA-1, SHA-2, et SHA-3.

SHA-1 est la plus largement utilisée des fonctions de hachage SHA actuelles, utilisé dans de nombreuses applications et protocoles, y compris la sécurité Secure Socket Layer (SSL).

SHA-2 est l'autre plus commun, composé de SHA-224, SHA-256, SHA-384, et SHA-512, en fonction du nombre de bits dans une valeur de hachage.

Par exemple, Bitcoin utilise SHA-256, ce qui lui donne une valeur de hachage d'une longueur fixe. Peu importe la taille ou la longueur de l'entrée, la sortie aura toujours une longueur fixe de 256 bits. C'est pour que vous n'ayez pas à vous souvenir des données d'entrée, ce qui pourrait être énorme - tout ce que vous avez à faire est de vous souvenir du hachage et de garder une trace. Pour plus d'informations sur les fonctions SHA, cliquez ici s'il vous plait.

Fonctions de hachage cryptographique

Selon ses caractéristiques cryptographiques, Les fonctions de hachage peuvent être appliquées de deux manières différentes :stockage de mot de passe et intégrité des données.

Stockage de mot de passe

Au lieu de stocker le mot de passe à l'air libre, tous les processus d'ouverture de session stockent les valeurs de hachage des mots de passe dans le fichier lui-même. Le fichier de mots de passe est constitué d'un tableau de paires, qui se présentent sous la forme (identifiant utilisateur, h(P)).

Le processus est décrit dans le graphique ci-dessous :

Dans le cas où un intrus tombe sur le fichier, ils ne peuvent voir que les hachages des mots de passe, même s'ils ont accédé au mot de passe lui-même. Ils seraient incapables de se connecter en utilisant le hachage et ne peuvent pas non plus dériver le mot de passe de la valeur de hachage, puisque la fonction de hachage possède la propriété de résistance de pré-image.

Intégrité des données

C'est l'application la plus courante des fonctions de hachage. Il est utilisé pour générer les sommes de contrôle sur les fichiers de données, fournir l'assurance à l'utilisateur que les données sont exactes.

Dans le graphique ci-dessus, vous pouvez voir le contrôle d'intégrité aider l'utilisateur à détecter toute modification apportée au fichier d'origine.

La mise en garde avec les contrôles d'intégrité des données est que cela n'a de valeur que si vous pensez que le fichier est en fait le fichier d'origine.

Exemple :Un intrus arrive et au lieu de modifier les données du fichier, ils modifient le fichier entier et calculent un hachage entièrement nouveau, puis l'envoyer au destinataire. Comment saurais tu? Vous ne le feriez pas.

Donc, le contrôle d'intégrité n'est utile que si l'utilisateur est certain de l'originalité du fichier.

Information sur les Fonds

-

Qu'est-ce que le Litecoin ?

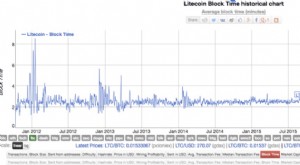

Qu'est-ce que le Litecoin ? Fondé et publié le 7 octobre 2011, par Charlie Lee, un ancien employé de Google et ancien directeur de lingénierie chez Coinbase. Lee a conçu Litecoin comme une « version allégée de Bitcoin » pour aid...

-

Qu'est-ce que Monero ?

Qu'est-ce que Monero ? La meilleure façon de décrire Monero est un open-source, crypto-monnaie axée sur la confidentialité construite sur une blockchain complètement opaque. Cest pour cette raison que la pièce a atteint un ...